Riskbedömning är processen att identifiera, analysera och värdera IT-risker för att skydda verksamheten mot hot som kan påverka säkerhet, tillgänglighet eller integritet i era system. Målet är att prioritera rätt säkerhetsåtgärder innan problemen uppstår.

För 9 av 10 företag är IT-system ryggraden i verksamheten. Varje timmes driftstopp påverkar direkt kundleveranser och intäkter. Genom systematisk riskbedömning kan ni identifiera svagheter och bygga ett effektivt försvar innan problemen uppstår.

Vad är en IT-risk?

En IKT-risk (Informations- och kommunikationsteknologi) är risken för att något oväntat inträffar som hotar säkerheten i era digitala system. Detta kan innebära att verksamhetskritisk information blir otillgänglig, förlorar sin riktighet eller sprids till obehöriga.

Inom IT finns många typer av risker, från förlorad data och driftstopp till intrång och tekniska fel. När incidenter väl inträffar blir dessa "brandkårsutryckningar" ofta mycket kostsamma per timme, särskilt när externa konsulter måste kallas in akut för att återställa system och data.

IT-risker tar många former: från uppenbara hot som ransomware-attacker mot kassasystem och systemkrascher i bokningsportaler, till mer subtila risker som bristande dokumentation av kritiska system.

Exempel på självklara IT-risker

- En ransomware-attack krypterar alla filer och kräver lösen för att låsa upp dem.

- Strömavbrott gör att era servrar slutar fungera.

- En phishing-länk lurar en anställd att avslöja sitt lösenord.

- Företagets backup misslyckas utan att någon märker det.

Exempel på mindre uppenbara IT-risker

- En nyckelperson som ensam kan administrera ett kritiskt system blir sjuk.

- Ett viktigt system uppdateras automatiskt och slutar fungera med era andra program.

- En leverantör går i konkurs, och ni förlorar tillgång till en nödvändig molntjänst.

- Ett supportavtal med en IT-leverantör saknar tydliga servicenivåer, vilket försvårar snabb hjälp vid problem.

- Personal slutar utan att ha dokumenterat hur systemet är uppsatt.

IT-risker är sammankopplade i moderna system, vilket betyder att även små säkerhetsluckor kan få allvarliga konsekvenser för hela verksamheten. Ett konkret exempel är lösenordshantering: när en medarbetare återanvänder sitt företagslösenord på externa webbsidor skapas en sårbarhet. Om detta lösenord läcker vid en dataintrång hos en tredje part kan angripare snabbt få tillgång till flera av era system.

En riskbedömning kräver därför ett systematiskt helhetsperspektiv. Man behöver kartlägga hur sårbarheter i teknik, processer och användarbeteenden samverkar för att identifiera de risker som faktiskt hotar er kärnverksamhet.

Så går en riskbedömning till

En strukturerad riskbedömning hjälper er att identifiera och skydda verksamhetens mest värdefulla tillgångar, utan att slösa resurser på mindre viktiga områden. Genom att systematiskt kartlägga era sårbarheter kan ni prioritera där skyddet ger mest effekt för investeringen.

Riskbedömningen består av tre huvudsteg.

1. Identifiera verksamhetens kritiska tillgångar

Börja med att skapa en tydlig bild av vad som driver er verksamhet och vilka beroenden som finns mellan olika system och processer.

Fokusera på dessa tre nyckelområden:

- Informationsklassning: Kartlägg vilken information som är mest kritisk för verksamheten. Ett vårdföretag måste särskilt skydda patientjournaler enligt patientdatalagen, medan en e-handlare prioriterar kunddata och betalningsinformation. Bedöm varje informationstillgång utifrån:

- Konfidentialitet (vem får se informationen?)

- Riktighet (måste informationen vara korrekt?)

- Tillgänglighet (hur snabbt måste vi komma åt den?)

- IT-system och infrastruktur: Dokumentera alla system som är viktiga för den dagliga driften. Kartlägg särskilt:

- Vilka system som är beroende av varandra

- Hur länge verksamheten klarar sig om ett system ligger nere

- Vilka reservrutiner som finns på plats

- Kritiska roller och processer: Identifiera de personer och arbetsflöden som måste fungera för att verksamheten ska rulla. Tänk igenom:

- Vilka specialistkompetenser som är svåra att ersätta

- Vilka processer som måste fungera för att ni ska kunna leverera till kund

- Hur kunskapsöverföring och dokumentation ser ut för kritiska system

2. Analysera hot och sårbarheter

Efter kartläggningen av era kritiska tillgångar behöver ni identifiera de konkreta hot som kan störa er dagliga verksamhet.

Tre kritiska områden att analysera:

Externa hot

- Myndighetskrav: Enligt MSB:s föreskrifter (MSBFS 2020:6) ska organisationer som bedriver samhällsviktig verksamhet genomföra systematiska risk- och sårbarhetsanalyser.

- Enligt MSB sker närmare hälften av alla IT-incidenter hos en leverantör eller tredjepartsaktör.

- Cyberattacker ökar markant under högsäsong när e-handlare har som mest att förlora

- Naturhändelser som strömavbrott eller översvämningar kan slå ut kritisk infrastruktur

Interna sårbarheter

- Bristande rutiner för behörigheter när anställda byter roller

- Otillräcklig säkerhetskopiering av affärskritisk data

- Oövervakade utvecklingsmiljöer med gamla säkerhetshål

Regulatoriska krav

GDPR och det kommande NIS2-direktivet ställer tydliga krav på er IKT-riskhantering:

- Dokumenterad säkerhet för personuppgifter

- Regelbunden uppföljning av skyddsåtgärder

- Incidentrapportering inom specifika tidsramar

Särskilt viktigt är att identifiera så kallade "single points of failure", vilket är enskilda sårbarheter som kan slå ut flera kritiska system samtidigt. Ett exempel är när samma administratörskonto används för flera viktiga system. Om det komprometteras riskerar angripare få tillgång till allt.

3. Utvärdera och prioritera risker

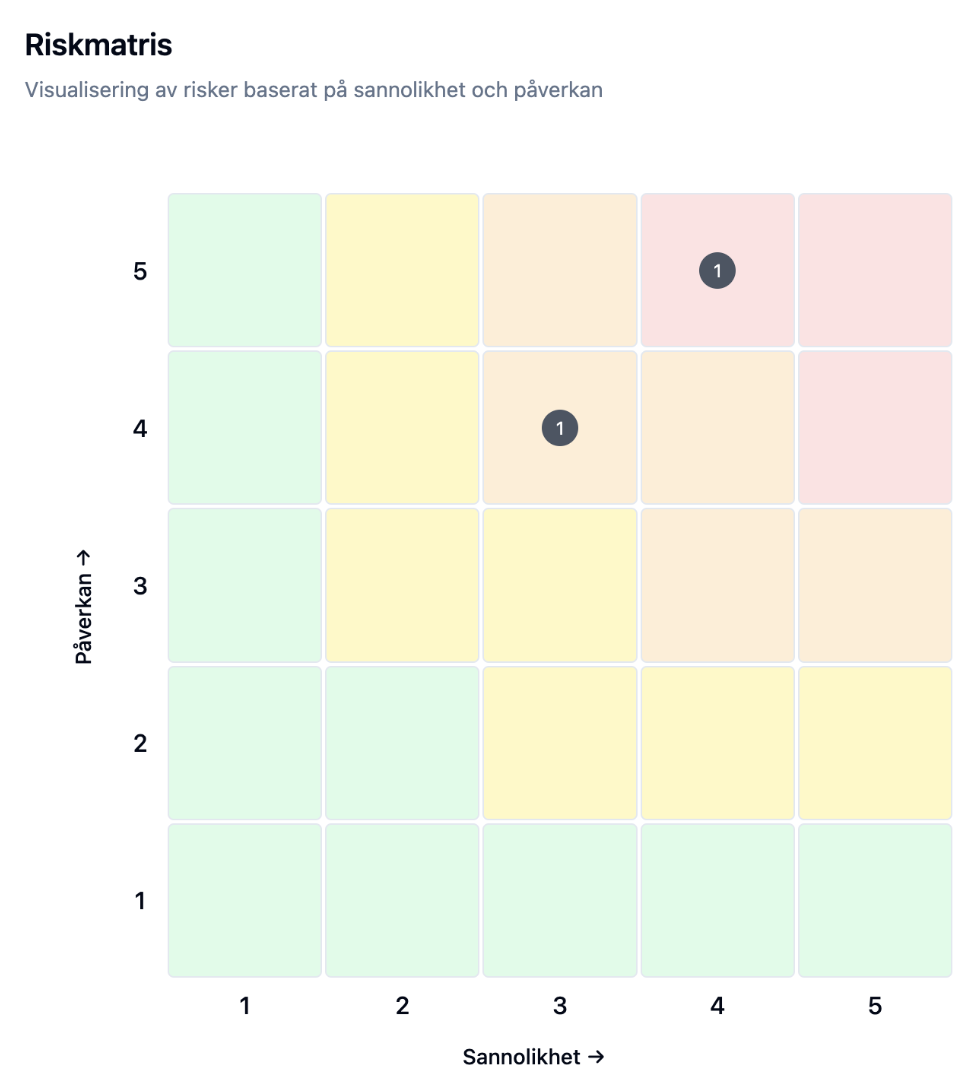

För att få mest värde för pengarna behöver ni sedan bedöma både sannolikhet och konsekvens för varje identifierad risk.

Använd en 1-5 skala för att vara konkret:

- 1 (Sällan): Mer sällan än vart 10:e år

- 3 (Möjligt): En gång per år

- 5 (Mycket troligt): En gång i månaden eller oftare

Detta ger er ett tydligt beslutsunderlag för var skyddsåtgärder gör störst nytta.

Exempel på hur olika risker värderas:

- Hög sannolikhet, allvarlig konsekvens: När en anställd av misstag raderar viktig kunddata. Detta händer ofta och kan direkt påverka leveransförmågan.

- Låg sannolikhet, kritisk konsekvens: En omfattande ransomware-attack. Mindre vanligt med rätt skydd, men kan lamslå hela verksamheten.

- Hög sannolikhet, låg konsekvens: Tillfälliga driftstörningar i e-posten. Irriterande men påverkar sällan kärnverksamheten.

Ett praktiskt verktyg är riskmatrisen som visualiserar era sårbarheter:

Matrisen hjälper er att:

- Snabbt identifiera vilka risker som kräver omedelbara åtgärder

- Fatta välgrundade beslut om var säkerhetsbudgeten gör mest nytta

- Kommunicera riskbilden tydligt till ledningen

- Dokumentera ert systematiska säkerhetsarbete

Hur ska man arbeta med IT-risker?

Det finns de som hanterar IKT-risker som en sidouppgift för IT-avdelningen, men detta är ofta ett kostsamt misstag. För att riskhantering ska vara effektiv behöver den integreras i det strategiska arbetet och kopplas direkt till verksamhetens mål. När säkerhetsarbetet blir en naturlig del av affärsstrategin blir det också lättare att motivera nödvändiga investeringar.

För att lyckas med detta behöver arbetet vara mätbart. Implementera några grundläggande KPI:er som antal incidenter, åtgärdstider och systemens säkerhetsnivå. Detta ger både underlag för kontinuerliga förbättringar och möjlighet att visa konkreta resultat för ledningen.

Samtidigt ska man inte glömma bort att alla säkerhetsåtgärder har ett pris, både i pengar och i påverkan på verksamheten. Börja därför med grundläggande åtgärder som ger stor effekt, som regelbunden säkerhetskopiering och uppdaterade system. När grunden är på plats kan mer avancerade lösningar implementeras baserat på verksamhetens behov och risker.

Ett effektivt riskarbete är också kontinuerligt och anpassningsbart. Varje dag uppstår nya hot, företaget förändras, och åtgärderna behöver därför justeras. Se också till att dokumentera beslut och lärdomar eftersom det underlättar det långsiktiga förbättringsarbetet.

Ta första steget redan imorgon. Samla nyckelpersoner, identifiera era viktigaste system och diskutera vad som skulle hända om något gick fel. Det är ett enkelt men kraftfullt första steg mot ett starkare och mer systematiskt säkerhetsarbete.